Teste CCNP para empregadores:

Pressupostos:

- Não se podem criar interfaces adicionais;

- Não se podem criar rotas estáticas ou rotas "policy-based", excepto quando pedido;

Tarefa 1: Configurar um trunk 802.1q entre o interface fa1/15 do SW1 e o interface fa1/15 do SW2 fa1/15:

SW1(config): interface fastethernet 1/15

SW1(config-if): no shutdown

SW1(config-if): switchport trunk encapsulation dot1q

SW1(config-if): switchport mode trunk

SW2(config): interface fastethernet 1/15

SW2(config-if): no shutdown

SW2(config-if): switchport trunk encapsulation dot1q

SW2(config-if): switchport mode trunk

Tarefa 2: Configurar um trunk 802.1Q "etherchannel" entre o SW1 e o SW2. Ambos os interfaces fa1/10 and fa1/11 devem fazer parte do mesmo LAG:

SW1(config): interface range fastethernet 1/10 - 11

SW1(config-if-range): no shutdown

SW1(config-if-range): channel-group 1 mode on

SW1(config-if-range): switchport mode trunk

SW1(config-if-range): switchport encapsulation dot1q

SW1(config): interface port-channel 1

SW1(config-if): switchport mode trunk

SW1(config-if): switchport encapsulation dot1q

SW2(config): interface range fastethernet 1/10 - 11

SW2(config-if-range): no shutdown

SW2(config-if-range): channel-group 1 mode on

SW2(config-if-range): switchport mode trunk

SW2(config-if-range): switchport encapsulation dot1q

SW2(config): interface port-channel 1

SW2(config-if): switchport mode trunk

SW2(config-if): switchport encapsulation dot1q

Tarefa 3: Garantir que o tráfego VLAN atravessa o trunk do interface fa1/15 e não o trunk "etherchannel", a não ser que o trunk fa1/15 esteja em baixo:

SW2(config): interface fastethernet 1/15

SW2(config-if): spanning-tree cost 1

Tarefa 4: Os routers R1 e R2 devem fazer parte da VLAN 10 e devem ser ambos pingáveis através da interface fa0/0. Como estamos no GNS3, teremos que usar o comando "vlan database" para criar a VLAN:

R1(config): interface fastethernet 0/0

R1(config-if): ip address 192.168.12.1 255.255.255.0

R1(config-if): speed 10

R1(config-if): duplex half

R2(config): interface fastethernet 0/0

R2(config-if): ip address 192.168.12.2 255.255.255.0

R2(config-if): speed 10

R2(config-if): duplex half

SW1#: vlan database

SW1(vlan): vtp server

SW1(vlan): vtp domain teste

SW1(vlan): vtp password cisco

SW1(vlan): vlan 10

SW1(vlan): apply

SW1(config): interface fastethernet 1/0

SW1(config-if): speed 10

SW1(config-if): duplex half

SW1(config-if): switchport mode access

SW1(config-if): switchport access vlan 10

SW2(vlan): vtp domain teste

SW2(vlan): vtp password cisco

SW2(vlan): vtp client

SW2(vlan): apply

SW2(config): interface fastethernet 1/0

SW2(config-if): speed 10

SW2(config-if): duplex half

SW2(config-if): switchport mode access

SW2(config-if): switchport access vlan 10

Tarefa 5: Garantir que o tráfego da VLAN 10 não pode atravessar o trunk do interface fa1/15:

SW1(config): interface fastethernet 1/15

SW1(config-if): switchport trunk allowed vlan except 10

SW2(config): interface fastethernet 1/15

SW2(config-if): switchport trunk allowed vlan except 10

Tarefa 6: Garantir que o SW1 seja sempre o "root switch" para a VLAN 10, mesmo que outro switch seja colocado na mesma rede:

SW1(config): spanning-tree vlan 10 root primary

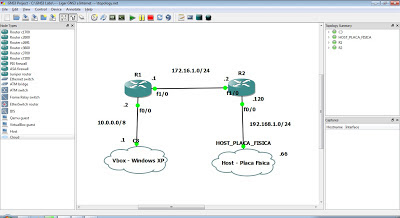

Tarefa 7: Configurar OSPF (area 0) entre o R1 e o R2. Os "hellos" em OSPF só devem ser enviados a partir do interface que faz parte da area 0. Garantir que o loopback 0 de R1 pode pingar o loopback 0 de R2:

R1(config): router ospf 1

R1(config-router): router-id 1.1.1.1

R1(config-router): passive-interface default

R1(config-router): network 192.168.12.0 0.0.0.255 area 0

R1(config-router): network 1.1.1.1 0.0.0.0 area 0

R1(config-router): no passive-interface fastethernet 0/0

R2(config): router ospf 1

R2(config-router): router-id 2.2.2.2

R2(config-router): passive-interface default

R2(config-router): network 192.168.12.0 0.0.0.255 area 0

R2(config-router): network 2.2.2.2 0.0.0.0 area 0

R2(config-router): no passive-interface fastethernet 0/0

Tarefa 8: Configurar o EIGRP (AS100) entre R1 & R3 e R2 & R3 apenas. Garantir que o R3 redistribui o interface loopback 0 apenas:

R1(config): router eigrp 100

R1(config-router): no auto-summary

R1(config-router): passive-interface default

R1(config-router): network 192.168.13.0 0.0.0.255

R1(config-router): no passive-interface fastethernet 0/1

R2(config): router eigrp 100

R2(config-router): no auto-summary

R2(config-router): passive-interface default

R2(config-router): network 192.168.13.0 0.0.0.255

R2(config-router): network 192.168.23.0 0.0.0.255

R2(config-router): no passive-interface fastethernet 0/0

R2(config-router): no passive-interface fastethernet 0/1

R3(config): router eigrp 100

R3(config-router): no auto-summary

R3(config-router): passive-interface default

R3(config-router): network 192.168.23.0 0.0.0.255

R3(config-router): no passive-interface fastethernet 0/1

R3(config): route-map CONNECTED_TO_EIGRP permit 10

R3(config-route-map): match interface Loopback0

R3(config): router eigrp 100

R3(config-router): redistribute connected metric 1 1 1 1 1500 route-map CONNECTED_TO_EIGRP

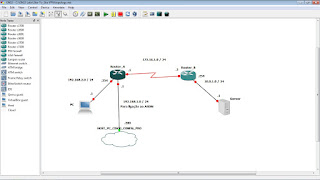

Tarefa 9: Configurar redistribuição mútua entre OSPF e EIGRP em R1 e R2. Todos os routers (R1, R2 e R3) devem ser capazes apenas de pingar os respectivos interfaces loopbacks 0 entre eles:

R1(config): router ospf 1

R1(config-router): redistribute eigrp 100 subnets

R1(config): router eigrp 100

R1(config-router): redistribute ospf 1 metric 1 1 1 1 1500

R2(config): router ospf 1

R2(config-router): redistribute eigrp 100 subnets

R2(config): router eigrp 100

R2(config-router): redistribute ospf 1 metric 1 1 1 1 1500

Tarefa 10: Sem utilizar rotas estáticas ou rotas "policy-based", garantir que o R2 é capaz de fazer um traceroute para o interface loopback 0 de R3, sobre o link directamente ligado:

R2(config): access-list 1 permit host 192.168.23.1

R2(config): route-map NEXT_HOP permit 10

R2(config-route-map): match ip address

R2(config-route-map): set ip next-hop 192.168.23.2

R2(config): interface fastethernet 0/1

R2(config-if): ip policy route-map NEXT_HOP

Tarefa 11: Negar o acesso telnet a R2 por parte do R1, quando a sessão é iniciada a partir do interface fa0/0 de R1:

R2(config): access-list 10 deny host 192.168.12.1 0.0.0.255

R2(config): access-list 10 permit any

R2(config): line vty 0 4

R2(config-line): access-class 10 in

Tarefa 12: Em R2, redistribuir RIP para dentro de OSPF e RIP para dentro de EIGRP. Evitar potenciais loops. Todos os routers devem estar alcançáveis entre eles a partir do interface loopback 0:

R2(config): router ospf 1

R2(config-router): redistribute rip metric 5 subnets

R2(config): router eigrp 100

R2(config-router): redistribute rip metric 1 1 1 1 1500

R2(config): router rip

R2(config-router): redistribute ospf 1 metric 3

R2(config-router): redistribute eigrp 100 metric 1 1 1 1 1500

Nota: No R4 quando se faz "show ip route" verifica-se "routing loops" já que se tem várias entradas na routing table associadas a RIP quando estas nunca poderiam ser anunciadas pelo RIP originalmente !!!

DESCARREGAR AS CONFIGS

AQUI